Windbg和mona常用指令

Windbg和mona常用指令

// 漏洞挖掘

mona

.load pykd.pyd // 加载python模块的动态链接库(Python Dynamic Link Library)

!py mona pc 3000 //生成序列fuzz字符串

!py mona modules //列出程序模块的安全措施等

!py mona po 溢出点 //定位溢出点偏移量

!py mona jmp -r esp -m "kernel32.dll" //在指定模块寻找指定命令

!py mona find -s -m

xse id msxml3.dll // 加载模块时下断点

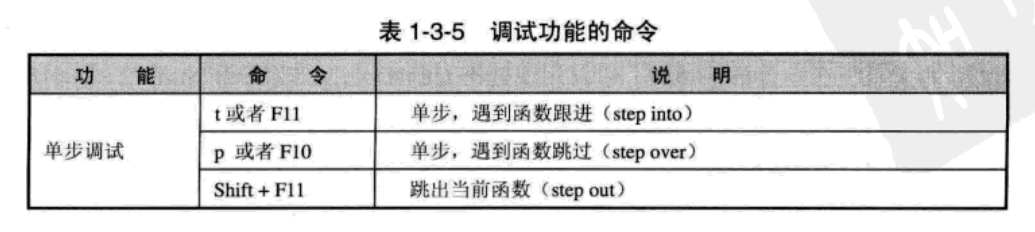

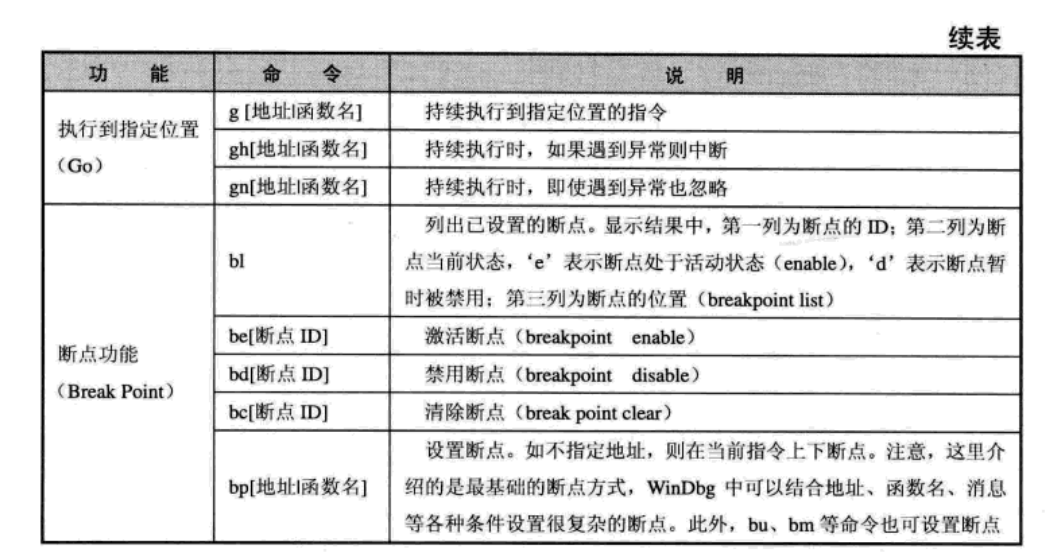

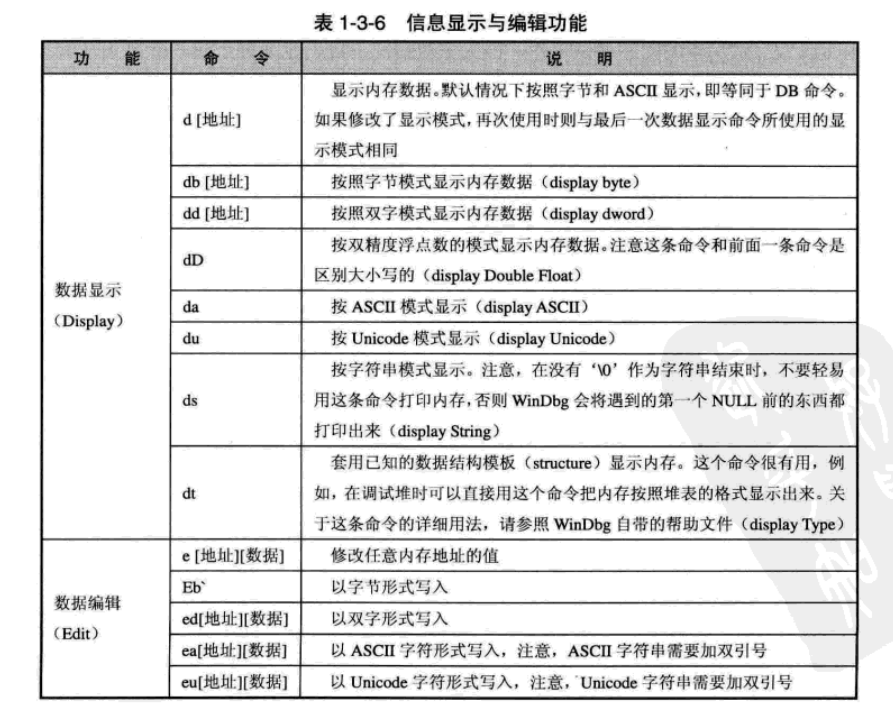

windbg

1 | .help |

All articles in this blog are licensed under sumice unless stating additionally.